Présentation

Bonjour chers visiteurs et bienvenue,

je vous présente ici mon portfolio conçu pour ma fin d'études.

Je suis étudiant

en deuxième année de

BTS SIO

(Services Informatiques aux Organisations), spécialité

SISR

(Solutions d'Infrastructure, Systèmes et Réseaux).

J’ai toujours eu une appétence pour l’informatique et une curiosité pour les nouvelles

technologies. C’est donc tout naturellement que je me suis tourné vers cette formation, après avoir

obtenu mon

BAC STI2D

(innovation technologique et éco-conception).

Qu'est ce que le BTS SIO ? 🎓

Je

vous présente la formation que j'ai suivie et dans laquelle j'ai évolue.

Le Brevet de Technicien Supérieur aux Services Informatiques aux Organisations (BTS SIO),

est un diplôme qui a été crée à la rentrée 2011 afin de remplacer le

BTS IG (Informatique de Gestion).

Il s'adresse à ceux qui souhaitent se former en deux ans aux métiers d'administrateur réseau ou de développeur.

Et ainsi, par la suite intégré directement le marché du travail ou continuer des études, dans le domaine de l'informatique.

Le BTS SIO propose deux spécialités :

Option SISR

Option SISR

L'acronyme

SISR signifie « Solutions d’infrastructure, systèmes et réseaux ».

L’option SISR est destinée aux étudiants qui s’orientent vers les métiers liés à la conception et la maintenance

d’infrastructures réseaux.

Assurer la sécurité, la maintenance et l’installation des réseaux et des équipements

informatiques font partie des principales missions des futurs administrateurs, techniciens ou pilotes d’exploitation.

Des cours plus généraux viennent

compléter la formation et apporter des compétences plus généralistes, permettant ainsi

aux diplômés d’être opérationnels dans n’importe quelle entreprise.

- Voici les débouchés avec un BTS SIO SISR :

-

Administrateur systèmes et réseaux

Informaticien support et déploiement

Pilote d’exploitation

Support systèmes et réseaux

Technicien d’infrastructure

Technicien de production

Technicien systèmes et réseaux

Technicien réseau et télécoms

Source: Synthèse de différents sites ( Onisep , L'étudiant , Dimension-BTS )

Option SLAM

Option SLAM

L' acronyme SLAM signifie « Solutions Logicielles et Applications Métier ». Voici quelques indications sur cette seconde option du BTS SIO, ainsi des précisions sur cette formation et ses débouchés. L’option SLAM est destinée aux étudiants qui s’orientent vers les métiers liés à la conception et la maintenance de programmes applicatifs. Grâce à des cours spécifiques, les diplômés seront capables de gérer un parc informatique ou d’administrer un réseau au sein d’une entreprise. Ils pourront également diriger l’intégration, la sécurisation et la configuration des serveurs, mais aussi des postes clients et des équipements d’interconnexion.

- Voici les débouchés avec un BTS SIO SLAM :

-

Analyste d’applications ou d’études

Analyste programmeur

Chargé d'études informatiques

Développeur d’applications informatiques

Développeur informatique

Informaticien d'études

Programmeur analyste

Programmeur d’applications

Responsable des services applicatifs

Technicien d’études informatiques

Source: Synthèse de différents sites ( Onisep , L'étudiant , Dimension-BTS )

Profil

Info

- Etude: BTS SIO Option SISR

- Pays: France

- Telephone: +33 69 96 00 02 73

- Email: borisdoli74@gmail.com

Parcours 🎓

Je vous fais le resumé de mon parcours

Scolarité 🏫

Reprise d'études

2024 - 2025

Année sabbatique

2023 - 2024

BTS Service Informatique des Organisations (SIO)

2021 - 2023

Institut supérieur de Saint-Denis Annonay

DUT Réseau et Télécommunication Informatique

2019 - 2021

BAC STI2D

2018 - 2019

Lycée Monge Chambéry

Stage

Durant la formation du BTS, il est prévu qu'on effectue deux stages en entreprise d'une durée totale de 10 semaines permettant de valider notre BTS.

Un premier stage en 1ère année qui s'est déroulée du 6 Juin au 7 juillet 2022.

Puis un second stage en 2ème année qui s'est déroulée du 9 Janvier au 10 Février 2023.

Stage de première année

Ce stage s'est effectué dans l'entreprise Géodis qui se trouve dans la region rhone-alpe, plus précisement dans la ville de Méry.

Lors de ce stage, la mission qui m'a été confiée a consisté, à réaliser un projet d'interface graphique à partir des données de la base de données.

Mes objectifs ont été fixés par mon maitre de stage.

Enfin il fallait créer une interface web avec le language Angular qui affiche le contenu de la base de données(b) de manière stylée.

Stage de deuxième année

Ce stage s'est effectué dans l'entreprise Vivescia qui se trouve dans la region Champagne-Ardenne précisement dans la ville de Reims.

Lors de ce stage, mon travail était constitué de différentes tâches. Mes objectifs ont été fixés par mon maitre de stage.

J'ai réalisé des tâches relevant du métier Support Technique, du rôle Surveillance réseau en utilisant l'orchestreur réseaux nommer ipanema, et enfin des tâches relevant du métier du rôle de gestion de droit des utilisateurs sur GLPI et Zabbix.

J'ai eu la chance de participer une présentation concernant l'hygiène informatique au sein de Vivescia.

Mes compétences 🔧

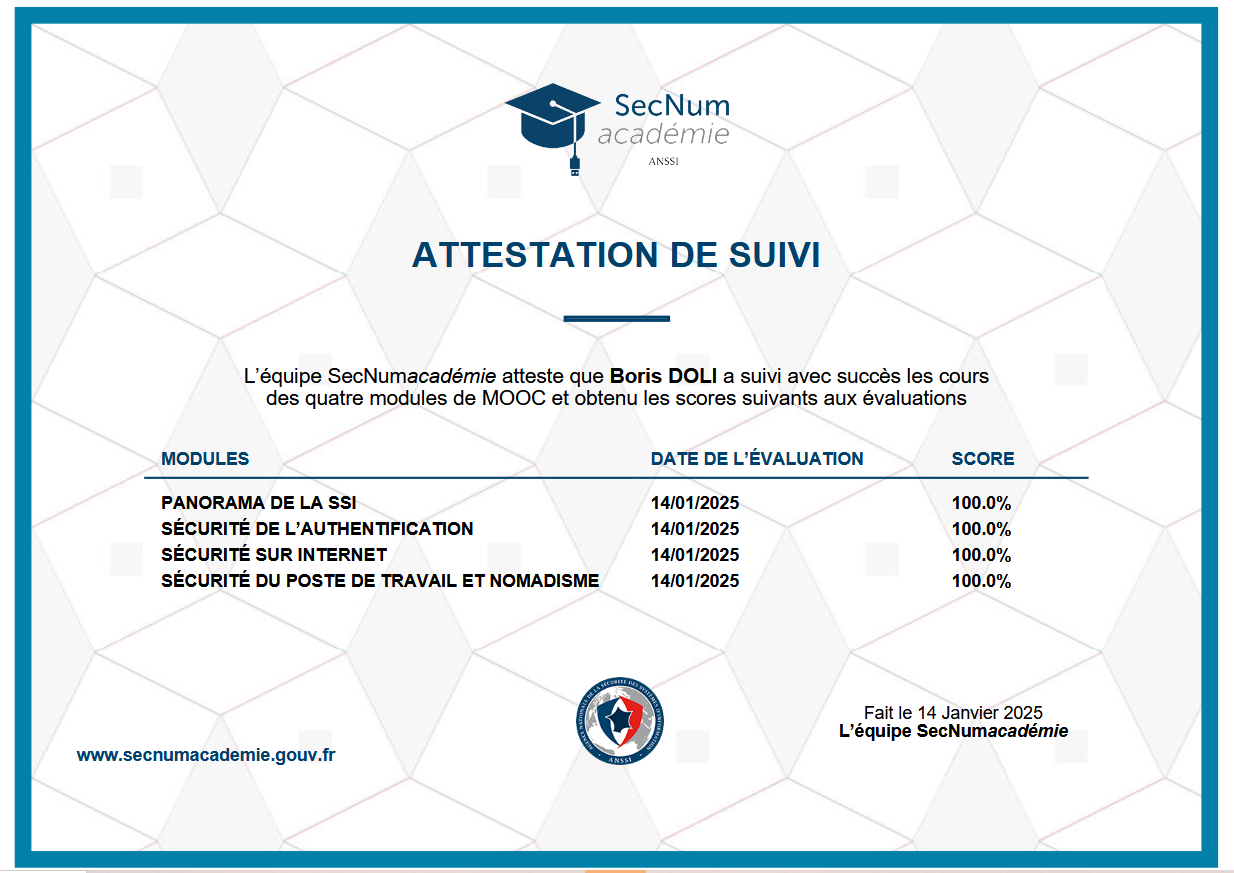

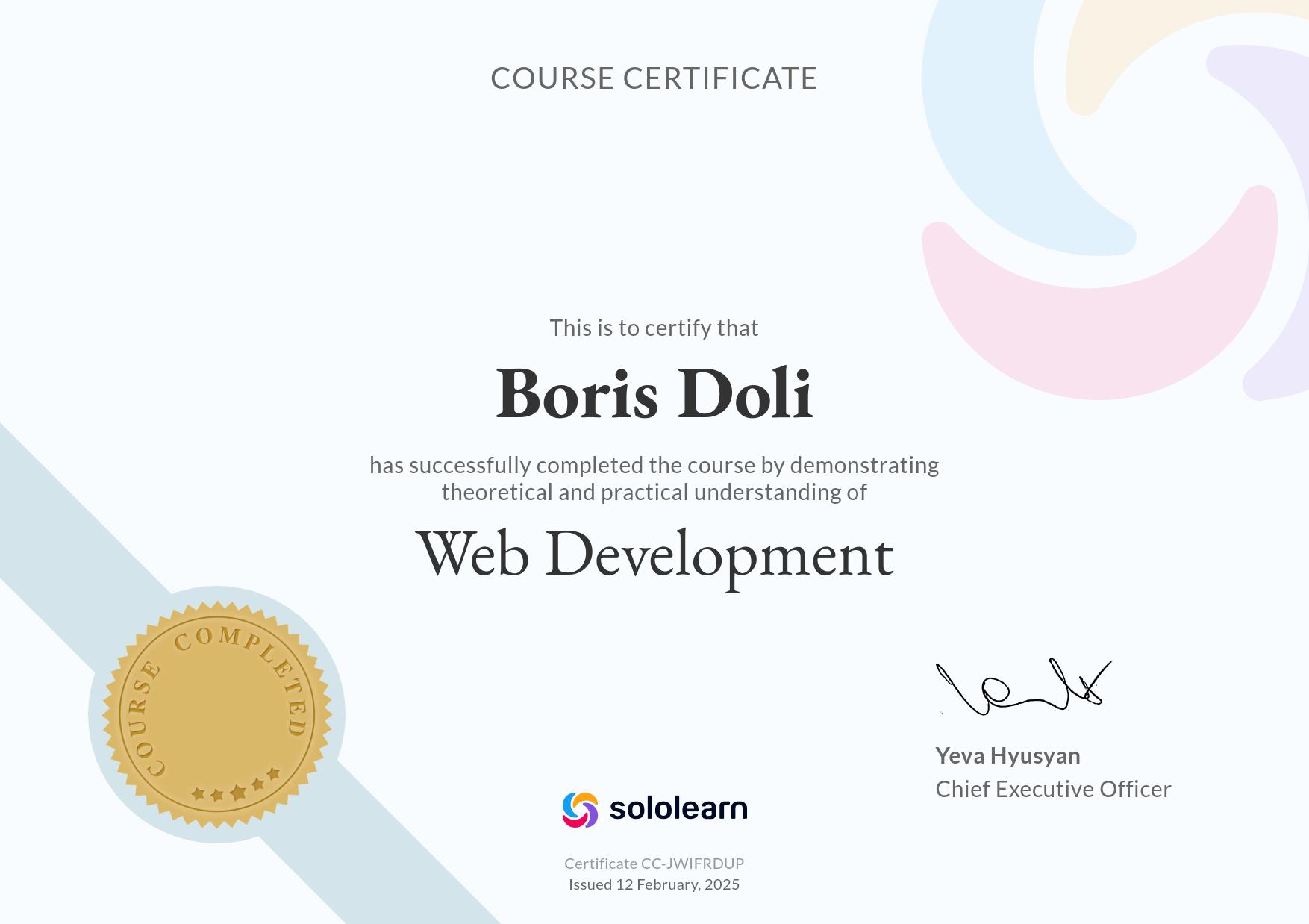

Au

cours de mon cursus, j'ai pu obtenir plusieurs certifications que vous trouverez

ci-dessous.

Les connaissances que j'ai acquises au sein de ces formations m'ont permises de développer mes compétences en informatiques.

Parallèlement, j'ai également obtenu d'autres certifications grâce à ma propre initiative. J'ai réussi à obtenir des certifications

supplémentaires me permettant d'approfondir mes connaissances et compétences.

- Certifications 📜

Mes différents certifications obtenus.

- Langages Rencontrés 👨💻

Les différents langages que j'ai pu rencontrer et pratiquer lors de ma formation.

- Outils/Logiciels utilisés ⚙️

️Les différents outils et logiciels que j'ai rencontrés et utilisés lors de ma formation.

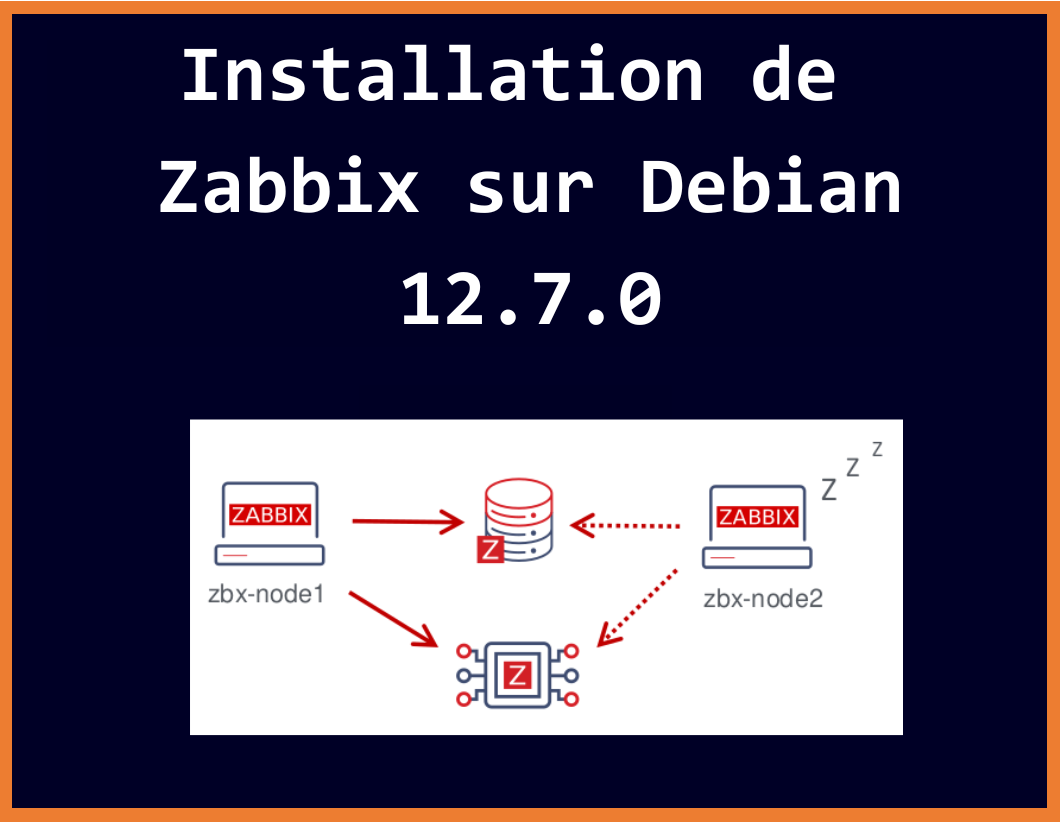

- Documentations 📄

Mes documentations en systèmes et réseaux.

AP (Ateliers de Professionnalisation)

Les AP (Ateliers de Professionnalisation) sont des travaux de groupe de 4-5 personnes (repartis selon la spécialité choisie à partir du deuxième semestre de première année). ils permettent de mettre en situation les élèves selon des contextes qu'ils pourraient rencontrer dans le monde professionnel. Ce terme vient remplacer le terme PPE (Projets Personnalisés Encadrés).

Les 1er Ateliers de Professionnalisation sont généraux, ils ne sont spécialisés dans aucune option. Cela permet de leur faire découvir les deux options (SLAM & SISR) . Les autres AP, se spécialisent au fur à mesure que le temps passe.

AP 1ère année

Le 1er Ateliers de Professionnalisation de 1ere année se passe au premier semestre, il est général. Il a pour but d'introduire les AP afin de permettre aux élèves de comprendre leur fonctionnement. Les AP suivant commencent dès le second semestre, ils sont répartis selon l'option de chacun. Les élèves sont mis ensemble dans des groupes ( SLAM & SISR ) et ces AP possèdent un contexte commun aux deux spécialités. Les AP en 1ère sont souvent des cours.

AP 2ème année

En 2ème année le fonctionnement de l'AP change. Le 1er Atelier de Professionnalisation de 2ème année est davantage spécialisé dans l'option choisi (SISR pour mon cas). On doit réaliser une infrastructure réseau sur laquelle on sera évaluer. Cette infrastructure réseau comprend une plage réseau, un routeur (Pfsense), un switch, un Serveur AD, un Serveur Zabbix et d'un ensemble de PC.

Mes Projets 💻

Ci-dessous vous retrouverez les projets réalisés au cours de mon parcours de formation, cliquez sur l'un de mes projets pour en savoir plus !

Veille Technologique 📔

Qu'est-ce que la veille technologique ?

La veille technologique, élément de la veille stratégique, consiste à surveiller les évolutions techniques, les innovations dans un secteur d’activité donnée. La veille technologique comprend notamment la surveillance, la collecte, le partage et la diffusion d’information permettant d’anticiper ou de s’informer sur des changements en matière de recherche, développement, brevet, lancement de nouveaux produits, matériaux, processus, concepts, innovation de fabrication, etc….

Sujet de ma veille

Pour la veille techologique, j'ai décidé de traiter sur le sujet de l'IA, ma thématique est : Cybersécurité autour de l'IA

Afin de répondre a cette thématique ma veille se repose sur plusieurs points :

Introduction

À l’ère du numérique, l’intelligence artificielle (IA) s’impose comme une technologie incontournable, transformant profondément les secteurs industriels, économiques et sociaux.

Dans ce contexte, la cybersécurité — domaine dédié à la protection des systèmes informatiques — se trouve à la fois renforcée et menacée par cette même technologie. Si l’IA peut aider à détecter des intrusions et à renforcer les défenses, elle est également exploitée par des acteurs malveillants pour affiner leurs attaques.

Ainsi, la cybersécurité autour de l’IA devient un enjeu stratégique majeur. Nous verrons dans un premier temps comment l’IA constitue une menace croissante pour la sécurité numérique (I), avant d’examiner les limites actuelles des outils de défense (II), pour enfin envisager les solutions possibles à travers le développement technologique et l’encadrement éthique (III).

I. L’IA comme arme au service des cyberattaques

A. Des attaques automatisées plus puissantes

L’IA permet aux cybercriminels de développer des attaques plus rapides et plus complexes. Grâce à des bots intelligents, il est désormais possible d’exploiter automatiquement des failles de sécurité dans des milliers de systèmes simultanément.

Ces programmes adaptent leurs stratégies en fonction des défenses détectées, rendant leur traque extrêmement difficile. La rapidité et l’échelle de ces attaques représentent un défi sans précédent pour les équipes de sécurité.

DarkReading souligne dans un article récent que nous sommes entrés dans une ère où la cybersécurité ne peut plus être purement réactive. Lire l'article

CSO Online met en lumière l’usage croissant de l’IA par les hackers pour adapter dynamiquement les vecteurs d’attaque. Ces IA malveillantes peuvent ajuster leur signature pour éviter la détection, simulant un comportement légitime. Voir la source

B. La manipulation des systèmes grâce à l’apprentissage machine

Les techniques d’apprentissage automatique peuvent être retournées contre les systèmes de sécurité eux-mêmes. Des malwares « intelligents » utilisent l’analyse comportementale pour éviter les systèmes de détection.

Les attaques d’empoisonnement de données visent à corrompre les modèles d’IA pendant leur phase d’apprentissage, introduisant des biais ou des anomalies invisibles mais dévastateurs. Lire l'étude CEUR

Une synthèse publiée sur arXiv alerte sur la vulnérabilité des grands modèles de langage (LLM), particulièrement sensibles à la qualité des données d’entraînement. Voir sur arXiv

II. Les limites actuelles des outils de cybersécurité face à l’IA

A. Des défenses encore peu adaptées aux menaces intelligentes

Les solutions traditionnelles de cybersécurité reposent souvent sur des signatures connues ou des comportements identifiés. Or, les attaques assistées par IA sont dynamiques, adaptatives et souvent inédites.

La CISA alerte sur l’imprévisibilité des attaques générées par IA, mettant en évidence la nécessité d’intégrer des capacités d’analyse avancées. Lien CISA

CSO Online ajoute que les pare-feux classiques et les mises à jour logicielles ne suffisent plus si elles ne sont pas complétées par des outils intelligents. Lire l'article

B. La complexité et l’opacité des modèles d’IA

Les algorithmes d’IA sont souvent opaques. Leur fonctionnement difficile à interpréter empêche de détecter les failles ou les comportements anormaux dans leurs décisions.

IBM promeut le recours à des IA explicables, auditées et surveillées en temps réel, afin de minimiser les risques de dérives. Lire IBM

Scientific Reports illustre comment l’interprétabilité des modèles peut renforcer la détection de botnets dans les objets connectés. Voir l'article

III. Vers une cybersécurité adaptée à l’ère de l’IA

A. Développement d’IA défensives

De plus en plus d’entreprises misent sur des IA défensives capables d’anticiper les menaces. Ces solutions sont basées sur l’analyse prédictive et l’apprentissage automatique continu.

Gartner recommande l’utilisation de modèles auto-apprenants capables d’identifier les comportements malveillants avant qu’ils ne provoquent des dommages. Voir Gartner

Forbes souligne également la démocratisation de ces outils, désormais accessibles aux PME. Lire Forbes

B. Nécessité d’une régulation et d’un encadrement éthique

Face à la puissance de ces outils, il est impératif d’instaurer des règles claires et transparentes pour encadrer leur développement et leur usage.

L’Union européenne insiste sur l’importance de la transparence, de la surveillance humaine et de l’audit des systèmes d’IA. Voir la stratégie

L’OCDE fournit quant à elle des lignes directrices et des indicateurs permettant un développement responsable de l’IA en cybersécurité. Voir OCDE AI

Conclusion

L’intelligence artificielle transforme radicalement la cybersécurité, constituant à la fois une arme redoutable pour les cybercriminels et un outil précieux pour les défenseurs.

Pour faire face à cette dualité, il est urgent de renforcer les outils de protection, de former les professionnels et de mettre en place un cadre juridique strict.

La cybersécurité de demain ne pourra faire l’économie d’une réflexion globale sur l’usage et les limites de l’IA, reposant sur des innovations défensives robustes et un encadrement éthique fort.

Contact

Moyen de me contacter.

Location:

73000

Email:

borisdoli74@gmail.com